基于时/频域综合特征提取的分布式光纤入侵监测系统事件识别方法  下载: 1404次

下载: 1404次

1 引言

分布式光纤入侵监测系统使用长距离光纤作为传感介质,基于光的干涉或后向散射原理来进行高灵敏度的无盲点振动监测[1],兼具抗电磁干扰、功耗小、布设灵活、成本较低等优势,特别适用于周界安防、油气管道泄漏监测、建筑物结构健康监测,及通信链路安全预警等领域[2-7]。

然而,由于光纤传感器对任何外界扰动都很敏感,室外环境中的各种干扰信号,如人、动物走动,车辆行驶等都会导致分布式光纤入侵监测系统产生误报,故而难以推广应用。因此,研究针对入侵事件的智能模式识别技术对完善分布式光纤入侵监测系统及加强其实用性具有十分重要的意义[8-9]。

特征提取方法和分类器是分布式光纤入侵监测系统入侵事件模式识别算法的核心[10-11]。Mahmoud等[12]基于双向马赫-曾德尔干涉仪(MZI)构建了分布式光纤入侵监测系统,提出了一种具有稳健性的事件分类算法,提取了包括能级交叉(LC)总数、信号片段长度、LC下降沿斜率、LC上升沿角度、0值区块数在内的特征向量,采用3层有监督后向传播神经网络对攀爬围栏、剪切围栏、敲击拉拽、投掷石块等4种入侵事件进行识别,识别正确率达到100%。但这种方法中所提取的时域特征过于依赖光路光功率的稳定,在长期的实际应用中其识别正确率会降低。李凯彦等[13]提出了一种用于光纤链路振动信号模式识别的复合特征提取方法,该方法综合利用特征段时域持续时间和小波包能量谱提取复合特征向量,使用支持向量机(SVM)进行模式识别。该方法仅提取了1种时域特征,且仅对2种入侵信号进行了识别。黄翔东等[14]提出了一种基于全相位滤波器组提取信号频域功率特征并结合时域过零率的综合特征提取方法,使用径向基函数(RBF)神经网络对攀爬、敲击、晃动和剪切等4种入侵事件进行识别,但由于神经网络在训练样本较少时的分类性能较差,平均识别正确率仅为88.57%。

本文提出了一种基于时/频域综合特征提取的入侵事件识别方法,提取平均片段间隔、片段长度和峰均比(PAR)等3种时域特征,并基于小波包分解生成频域能量分布特征,组成时域、频域复合特征向量,使用一对一支持向量机(1-v-1 SVMs)多分类算法进行模式识别。该方法能有效识别多种入侵信号,同时,该方法所提取的特征均与绝对电压的幅值无关,故可避免光路光功率变化导致的识别正确率下降问题。

2 白光干涉型分布式光纤振动传感系统及入侵事件识别方法

2.1 白光干涉型分布式光纤振动传感系统

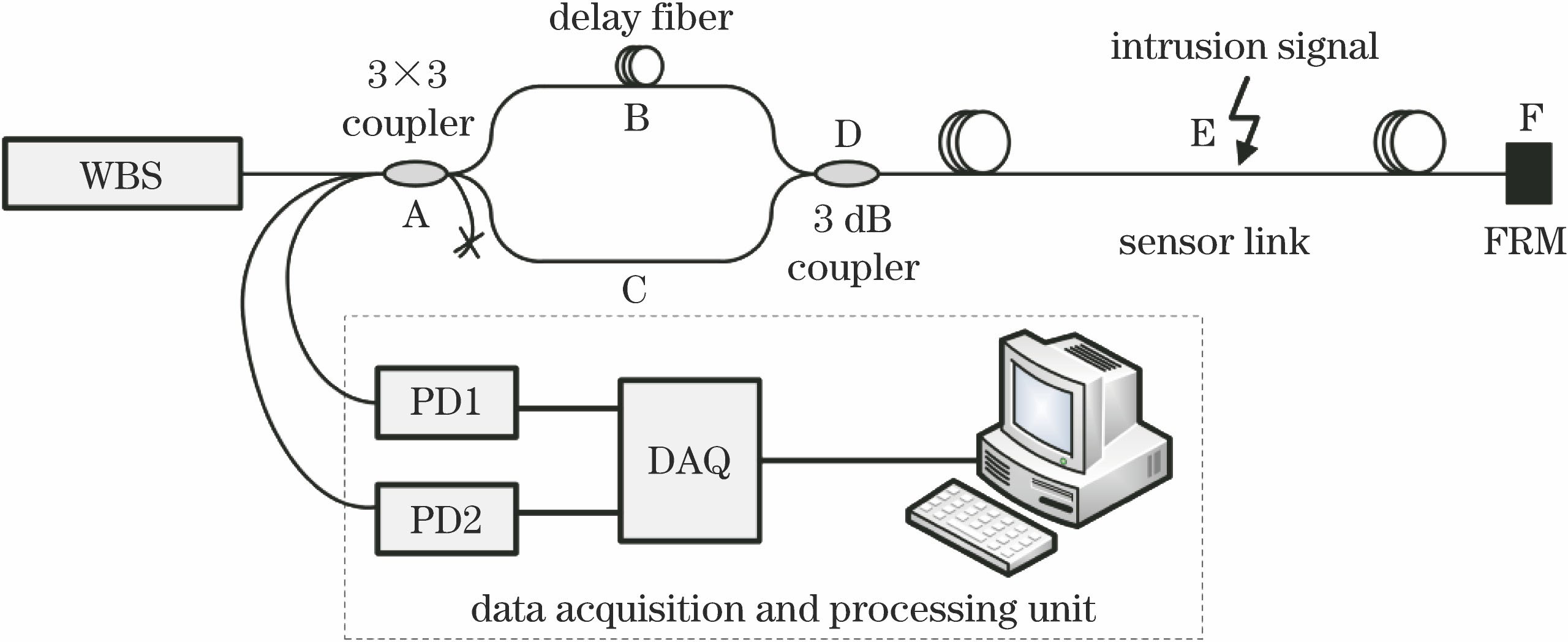

基于白光干涉型分布式光纤振动传感(WLI-DOFVS)原理构建了入侵监测系统,如

WLI-DOFVS系统的主要参数如下:传感链路总长度

表 1. WLI-DOFVS系统的主要参数

Table 1. Main parameters of WLI-DOFVS system

|

若要对入侵事件信号进行识别,有必要首先对系统的传感机理和信号特点进行理论分析。

光在光路中传输共有4条路径:1)A-B-D-E-F-E-D-C-A;2)A-C-D-E-F-E-D-B-A;3)A-B-D-E-F-E-D-B-A;4)A-C-D-E-E-E-D-C-A。其中,路径1)和路径2)都包含了MZI结构的两臂,故信号光总光程差仅与入侵振动有关,且其值较小,可发生干涉现象。而路径3)和路径4)这两条路径都只含有其中的一臂,由于延时光纤较长,它们的总光程与路径1)或路径2)相差较大,远远超过宽谱光源的相干长度(约为60 μm),故不会发生干涉,只会形成直流背景成分。

路径1)和路径2)中信号光的干涉光光强可表示为

式中:

在实际应用中,振动信号往往包含了丰富的频率成分,由傅里叶变换理论可知,任何复杂信号都可以由许多频率不同、幅值不等的正弦信号叠加而成,因此多频振动信号的幅值可表示为

式中:

该信号引起的信号光的相位变化为

Δ

式中:

2.2 入侵事件识别方法

WLI-DOFVS系统对入侵事件的识别,通常需要经过信号预处理、特征提取和分类3个步骤:1)对从PD采集到的原始信号进行降噪处理,以提升信号的质量,并通过切分算法分离出振动信号片段;2)从大量预处理后的数据中抽取具有区分性和稳定性的特征,简化后续处理的难度;3)将这些特征组成特征向量输入到性能优良的分类器中进行训练和测试。

基于以上思路,本文提出了如

3 信号预处理及复合特征提取

3.1 振动信号去噪

由于传感链路中自然因素的影响以及光源和PD自带的噪声,PD最终输出的电压信号中总会掺杂着各种各样的随机噪声,故首先应对入侵信号进行降噪处理。

本研究采用的小波阈值去噪法是一种以正交小波分解为基础的信号去噪方法,相对于传统的滤波方法,本研究采用的方法对白噪声具有更好的去除效果[16-17]。正交小波分解通过Mallat多分辨率分解[18]来实现,其原理如

在

式中:

以行人脚踩信号为例,进行3层小波分解去噪后的效果如

图 4. 小波阈值去噪处理前后的信号。(a)原始信号;(b)去噪信号

Fig. 4. Signals before and after denoising by wavelet threshold. (a) Original signal; (b) denoised signal

3.2 振动信号切分

光纤振动信号在时域上有很明显的片段特征,即包含了振动片段和非振动片段,为了提取出有效振动片段,需要对信号进行切分。光纤振动信号与语音信号相似,因此借鉴语音信号处理中的端点检测技术[19-20],针对光纤入侵振动信号的特点设计了一种自适应幅值门限振动信号分段方法,基本思路如下:

1) 求门限幅值

2) 找出信号中所有幅值大于

3) 找出索引集合中相邻两点之差大于100的点,则第一个点的索引对应前一片段的终点,第二个点的索引对应后一片段的起点;

4) 去除片段长度小于30和片段最大值小于0.15倍完整去噪信号幅值最大值的片段。

自适应幅值能避免因光路光功率变化而导致的切分算法失效,而步骤4)能在一定程度上过滤掉时间较短或幅值不大的各种干扰信号,最终将有效振动片段提取出来。

图 5. 典型入侵事件信号的切分结果。(a)行人脚踩;(b)自行车轧过;(c)拍击围栏;(d)剪切光缆

Fig. 5. Signal segmentation results of several typical intrusion events. (a) Footsteps of passerby; (b) bicycle; (c) knocking on fence; (d) cutting of optical cable

3.3 时/频域复合特征提取

有效的特征提取[21]应满足3个要求:1)差异性,即不同类别的信号在该特征上应具有明显的差别,而同一类别的信号在该特征上的差别不大;2)稳定性,即该特征不随时间发生改变,其本身是一个长期存在的特征;3)全面性,即能提取出尽可能丰富的特征。为了更全面、准确地抽取特征来区分本实验所列的各类入侵事件,采取时域和频域联合的特征提取方法。

3.3.1 时域特征提取

时域特征是信号最为直接的特征,对信号曲线进行简单的计算分析即可获得。对于时域特征,主要围绕信号幅值-时间曲线的横纵两轴来分析。

对于时间轴,由3.2节的信号切分处理结果可知,信号大致可以分为2类:1)时域连续信号(自行车轧过和拍击围栏);2)时域片段信号(行人脚踩和剪切光缆)。故可根据其片段长度、间隔来予以区分。行人脚踩信号具有较强的周期性,这与人走路的稳定步频有关,所以其片段间隔具有良好的稳定性。由于围栏在被连续拍打时不会立即停止振动,故拍击围栏信号的片段长度最大。自行车轧过信号为一段较长的振动片段,片段长度特征较为明显,这与其作用方式、自行车行驶速度以及地表铺设传感片区的长度有关。

幅值能体现信号的强弱程度,因而可提取更多有区分度的特征。考虑到实际使用中光路的光功率会受到光源老化等因素的影响,具有不稳定性,为使分类算法更稳定,本研究并未选取与绝对幅值相关的特征,如峰值、片段能量等。为了描述振动信号包络的起伏程度,首先选取信号切分后的能量最大信号片段

其中:max(·)表示求最大值;mean(·)表示求平均值;abs(·)表示求绝对值。为了消除训练分类器时,各个信号特征之间的绝对值大小差异对分类器参数的影响,每种信号特征数值都需进行归一化处理,即用待判别信号的该特征数值除以训练集中所有样本该特征的最大值。

3.3.2 频域特征提取

进行小波包分解前,必须保证各种类型信号的长度相等,而不同类型振动片段的长度不一,所以将一段完整信号(时长2 s)中除了能量最大片段外的其余点全部置零处理。

小波包分解通常采用3.1节中介绍的Mallat正交小波分解算法。与基于小波变换的多分辨率分解不同,小波包分解不仅对每一层的概貌系数继续分解,还对细节系数做同样的分解,故经过

分解层数越多,频段划分得越精细,分类识别率就越高,但势必会增加处理时间。为了权衡识别率和算法的运行效率,本研究采用4层小波包分解,得到16个频段的时域信号,每个时域信号等长,然后计算每个频段时域信号的能量值,组成16维频域能量向量[22-24] (

时域信号的能量值为

式中:

与时域特征归一化同理,也需对频域能量进行归一化,形成频域能量分布

4 SVM及其多分类策略

采用SVM作为分类器,它特别适用于解决小样本、非线性及高维模式识别。SVM[25]本身是一种二分类算法,对于给定的训练样本,SVM会建立一个最优超平面作为决策曲面,使正例和反例之间的隔离边缘最大化。

假设有训练样本集{(

式中:

求解

并且权值向量

要对多种入侵事件进行分类,常用的SVM多分类策略有:一对多支持向量机(1-v-r SVMs)、1-v-1 SVMs和层次支持向量机(H-SVMs)[26-27]。其中1-v-1 SVMs的每个SVM只考虑两类样本,不存在1-v-r SVMs方法的训练样本数量不均衡和H-SVMs方法的误差累积问题,分类准确度更高。而且,由于本实验中涉及的入侵事件类别并不多,3种方式的分类效率相差不大,故采用1-v-1 SVMs多分类策略。其原理为:将

5 实验结果与分析

为了验证本识别方法的有效性,在室外围栏和地上铺设了传感光缆,并采用回弯型铺设方式,如

5.1 复合特征提取

5.1.1 平均片段间隔

平均片段间隔,即每个完整信号所有片段之间间隔的平均值,若整个信号只有一段,如部分自行车轧过信号和部分拍击围栏信号,则设平均片段间隔值为0。如

5.1.2 片段长度

片段长度,即能量最大信号片段的长度。如

5.1.3 PAR

PAR,即能量最大信号片段幅值绝对值的峰值与均值之比。由

图 7. 典型时域特征。(a)平均片段间隔;(b)片段长度;(c)PAR

Fig. 7. Typical features in time domain. (a) Average fragment interval; (b)fragment length; (c) PAR

5.1.4 频域能量分布

4种入侵信号归一化频域能量分布如

图 8. 频域能量分布。(a)行人脚踩;(b)自行车轧过;(c)拍击围栏;(d)剪切光缆

Fig. 8. Energy distributions in frequency domain. (a) Footsteps of passerby; (b) bicycle rolling; (c) knocking on the fence; (d) cutting of optical cable

5.2 识别结果与分析

采用5折交叉验证方法对分类结果进行评价。分别采集行人脚踩、自行车轧过、拍击围栏、剪切光缆4种信号各200组,每一组时长为2 s。每200组信号平均分成5个子集并排序,每个子集40组信号,依次选择每类信号的一个子集组成测试集

对于4种入侵事件,需要建立6个SVM。从训练集

使用训练好的SVM分类器和RBF神经网络,对测试集

表 2. 4种识别方法对第1组训练集的识别正确率

Table 2. Recognition rate of 4 different methods for the 1st training set%

|

表 3. 4种识别方法对第2组训练集的识别正确率

Table 3. Recognition rate of 4 different methods for the 2nd training set%

|

表 4. 4种识别方法对第3组训练集的识别正确率

Table 4. Recognition rate of 4 different methods for the 3rd training set%

|

表 5. 4种识别方法对第4组训练集的识别正确率

Table 5. Recognition rate of 4 different methods for the 4th training set%

|

表 6. 4种识别方法对测试集的识别正确率

Table 6. Recognition rate of 4 different methods for the testing set%

|

表 7. 4种识别方法对5组数据识别正确率的均值和方差

Table 7. Mean and variance of recognition rate of 4 different methods for the 5 groups of data

|

由

6 结论

提出了一种基于时/频域综合特征提取的分布式光纤入侵监测系统事件识别方法。采用小波阈值去噪法降低信号的噪声,采用自适应幅值门限信号切分算法对有效振动信号片段进行切分,并基于该切分结果提取平均片段间隔、最大能量片段长度和PAR等时域特征,对最大能量片段进行小波包分解得到频域能量分布特征,最后使用1-v-1 SVMs多分类算法对入侵事件进行分类识别。实验结果表明:结合时域和频域的综合特征提取方法比仅提取时域或频域特征的方法具有更高的识别正确率。此外,在训练样本数量较小的情况下,1-v-1 SVMs相比RBF神经网络有更高的识别正确率和稳定性,对行人脚踩、自行车轧过、拍击围栏、剪切光缆入侵信号的平均识别正确率达到了98.33%,且由于所提取特征均与绝对幅值无关,故可避免长期使用中光路光功率变化对识别结果产生影响,具有较高的实用价值。

[5] 廖延彪, 苑立波, 田芊. 中国光纤传感40年[J]. 光学学报, 2018, 38(3): 0328001.

廖延彪, 苑立波, 田芊. 中国光纤传感40年[J]. 光学学报, 2018, 38(3): 0328001.

[6] 李鹏程, 刘琨, 江俊峰, 等. 基于FPGA的分布式光纤传感系统偏振控制研究[J]. 中国激光, 2018, 45(5): 0510002.

李鹏程, 刘琨, 江俊峰, 等. 基于FPGA的分布式光纤传感系统偏振控制研究[J]. 中国激光, 2018, 45(5): 0510002.

[10] 蒋立辉, 盖井艳, 王维波, 等. 基于总体平均经验模态分解的光纤周界预警系统模式识别方法[J]. 光学学报, 2015, 35(10): 1006002.

蒋立辉, 盖井艳, 王维波, 等. 基于总体平均经验模态分解的光纤周界预警系统模式识别方法[J]. 光学学报, 2015, 35(10): 1006002.

[11] Jiang LH, Liu XM, Yang RY. Application of the HHT method to the airport fiber fence warning[C]∥2011 International Conference on Electronics, Communications and Control (ICECC), September 9-11, 2011, Ningbo, China. New York: IEEE, 2011: 1337- 1340.

Jiang LH, Liu XM, Yang RY. Application of the HHT method to the airport fiber fence warning[C]∥2011 International Conference on Electronics, Communications and Control (ICECC), September 9-11, 2011, Ningbo, China. New York: IEEE, 2011: 1337- 1340.

[13] 李凯彦, 赵兴群, 孙小菡, 等. 一种用于光纤链路振动信号模式识别的规整化复合特征提取方法[J]. 物理学报, 2015, 64(5): 054304.

李凯彦, 赵兴群, 孙小菡, 等. 一种用于光纤链路振动信号模式识别的规整化复合特征提取方法[J]. 物理学报, 2015, 64(5): 054304.

[14] 黄翔东, 张皓杰, 刘琨, 等. 基于综合特征的光纤周界安防系统高效入侵事件识别[J]. 物理学报, 2017, 66(12): 124206.

黄翔东, 张皓杰, 刘琨, 等. 基于综合特征的光纤周界安防系统高效入侵事件识别[J]. 物理学报, 2017, 66(12): 124206.

[17] JansenM. Noise reduction by wavelet thresholding[M]. New York: Springer-Verlag, 2001: 35- 39.

JansenM. Noise reduction by wavelet thresholding[M]. New York: Springer-Verlag, 2001: 35- 39.

[18] 胡广书. 现代数字信号处理教程[M]. 2版. 北京: 清华大学出版社, 2015: 381- 388.

胡广书. 现代数字信号处理教程[M]. 2版. 北京: 清华大学出版社, 2015: 381- 388.

Hu GS. Modern digital signal processing tutorial[M]. 2nd ed. Beijing: Tsinghua University Press, 2015: 381- 388.

Hu GS. Modern digital signal processing tutorial[M]. 2nd ed. Beijing: Tsinghua University Press, 2015: 381- 388.

[19] 韩立华, 王博, 段淑凤. 语音端点检测技术研究进展[J]. 计算机应用研究, 2010, 27(4): 1220-1226.

韩立华, 王博, 段淑凤. 语音端点检测技术研究进展[J]. 计算机应用研究, 2010, 27(4): 1220-1226.

[21] Jain A K. Duin R P W, Mao J C. Statistical pattern recognition: a review[J]. IEEE Transactions on Pattern Analysis and Machine Intelligence, 2000, 22(1): 4-37.

Jain A K. Duin R P W, Mao J C. Statistical pattern recognition: a review[J]. IEEE Transactions on Pattern Analysis and Machine Intelligence, 2000, 22(1): 4-37.

[22] LiuL, SunW, ZhouY, et al. Security event classification method for fiber-optic perimeter security system based on optimized incremental support vector machine[M] ∥Li S, Liu C, Wang Y. Communications in Computer and Information Science. Berlin, Heidelberg: Springer, 2014: 595- 603.

LiuL, SunW, ZhouY, et al. Security event classification method for fiber-optic perimeter security system based on optimized incremental support vector machine[M] ∥Li S, Liu C, Wang Y. Communications in Computer and Information Science. Berlin, Heidelberg: Springer, 2014: 595- 603.

[23] Wang LK, Tan DJ, Cai YJ, et al. Study on method of recognizing characteristics of pipeline leakage acoustic signals[C]∥Pipeline Division. 2006 International Pipeline Conference, September 25-29, 2006, Calgary, Alberta, Canada. New York: ASME, 2006: 751- 755.

Wang LK, Tan DJ, Cai YJ, et al. Study on method of recognizing characteristics of pipeline leakage acoustic signals[C]∥Pipeline Division. 2006 International Pipeline Conference, September 25-29, 2006, Calgary, Alberta, Canada. New York: ASME, 2006: 751- 755.

[24] 孙洁娣, 靳世久. 基于小波包能量及高阶谱的特征提取方法[J]. 天津大学学报, 2010, 43(6): 562-566.

孙洁娣, 靳世久. 基于小波包能量及高阶谱的特征提取方法[J]. 天津大学学报, 2010, 43(6): 562-566.

[25] SimonHaykin. 神经网络与机器学习[M]. 申富饶, 徐烨, 郑俊, 等, 译. 3版. 北京: 机械工业出版社, 2011: 144- 193.

SimonHaykin. 神经网络与机器学习[M]. 申富饶, 徐烨, 郑俊, 等, 译. 3版. 北京: 机械工业出版社, 2011: 144- 193.

HaykinS. Neural networks and learning machines[M]. Shen F R, Xu Y, Zheng J, et al, Transl. 3rd ed. Beijing: China Machine Press, 2011: 144- 193.

HaykinS. Neural networks and learning machines[M]. Shen F R, Xu Y, Zheng J, et al, Transl. 3rd ed. Beijing: China Machine Press, 2011: 144- 193.

[28] 李迎春, 薛琴, 付兴建. 管道盗警信号特征提取的小波分析[J]. 武汉理工大学学报, 2010, 32(6): 76-79, 94.

李迎春, 薛琴, 付兴建. 管道盗警信号特征提取的小波分析[J]. 武汉理工大学学报, 2010, 32(6): 76-79, 94.

Article Outline

彭宽, 冯诚, 王森懋, 艾凡, 李豪, 刘德明, 孙琪真. 基于时/频域综合特征提取的分布式光纤入侵监测系统事件识别方法[J]. 光学学报, 2019, 39(6): 0628002. Kuan Peng, Cheng Feng, Senmao Wang, Fan Ai, Hao Li, Deming Liu, Qizhen Sun. Event Discrimination Method for Distributed Optical Fiber Intrusion Sensing System Based on Integrated Time/Frequency Domain Feature Extraction[J]. Acta Optica Sinica, 2019, 39(6): 0628002.